reverse-[羊城杯 2020]easyre

情景再现

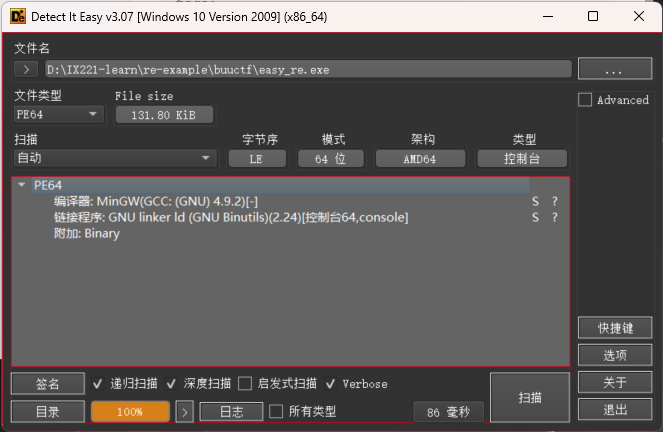

先查壳

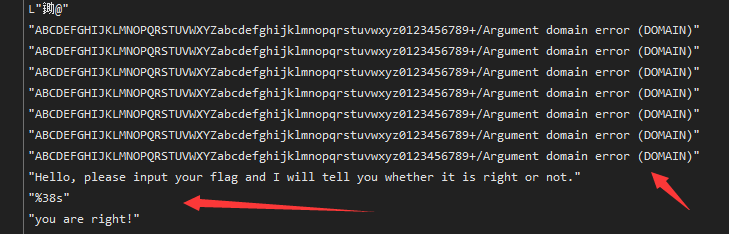

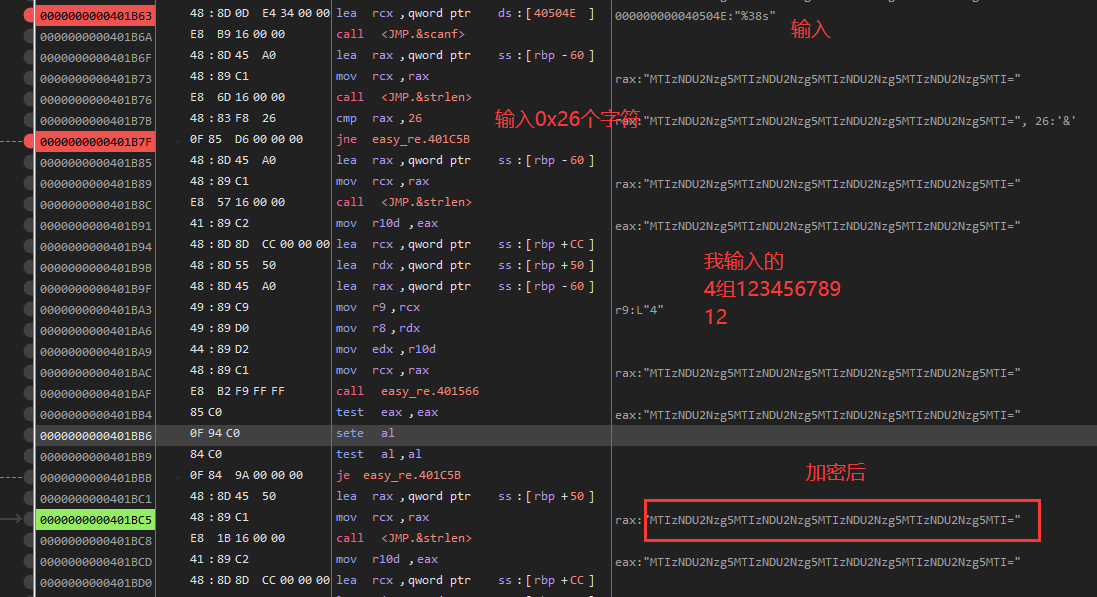

然后X64dbg运行一下看看 顺便看看字符串

看到了base64的特征 (难道真就base64这么easy——re嘛)

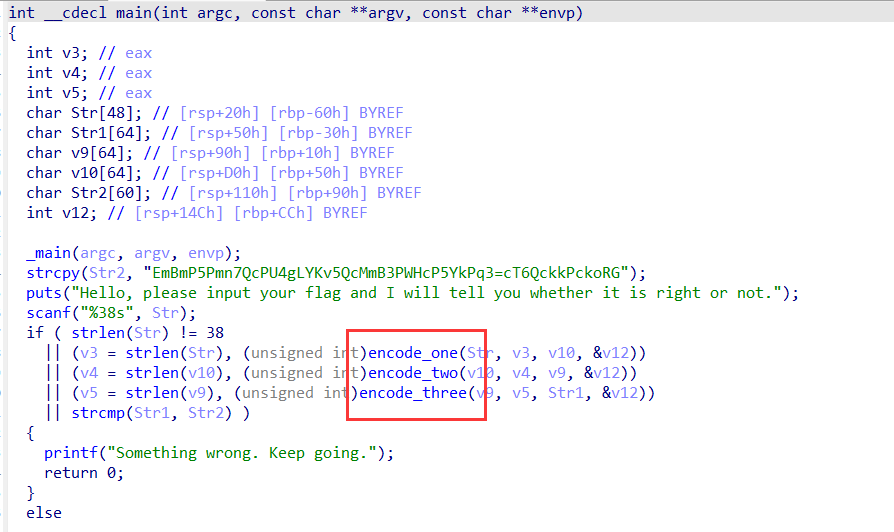

拖入ida64分析一下

一看 哦 原来有是个加密call

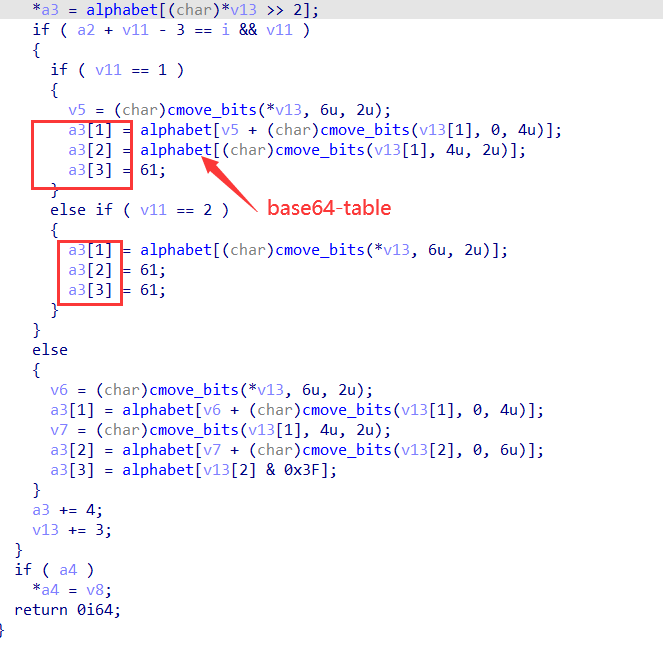

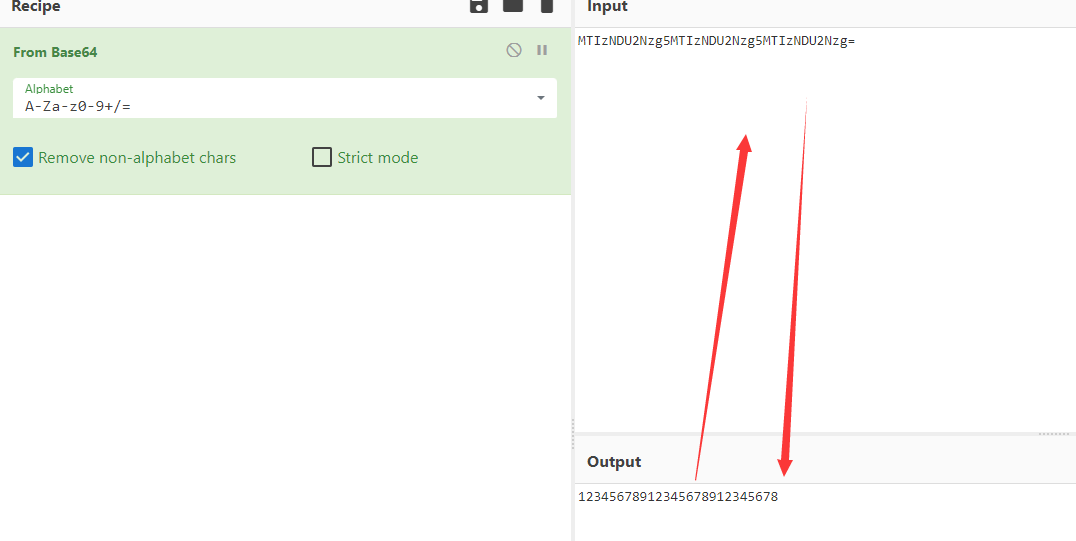

第一个 就是正常base64加密

(不确定的话可以动调 试一试)

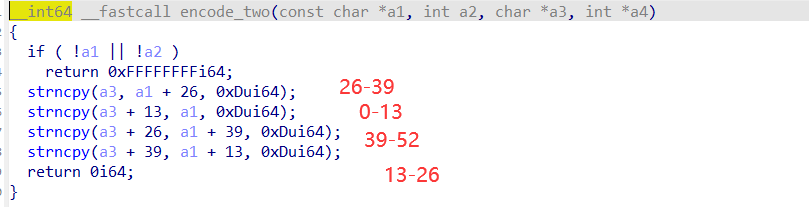

第二个 仔细看看 是重新排序了一下字符串

13个为一组(刚好密文52个字符 正好4组)

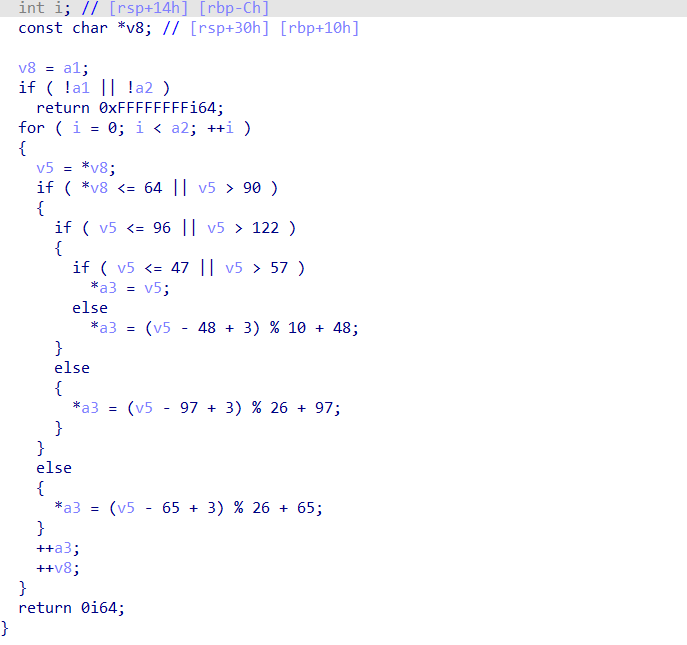

第三个call 是Caesar加密

当然可以直接逆算法写 很好写的

贴exp

1 | import base64 |

flag{672cc4778a38e80cb362987341133ea2}

提交一下 过啦

Orz

总结

今天你 RE 了嘛

这道题确实easy

没啥好说的

() Orz

好的 本期结束 感谢观看

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 摘星阁!