reverse-[Zer0pts2020]easy strcmp

前言

本来写了好几个的(都挺简单的)但是上传失败了

好烦 就没再搞 然后的话又因为今天要期末考试

所以就找一篇我觉得有用的上传吧

Orz

[Zer0pts2020]easy strcmp

这题 挺新颖的

打开是个Linux的压缩包 放到虚拟机解压

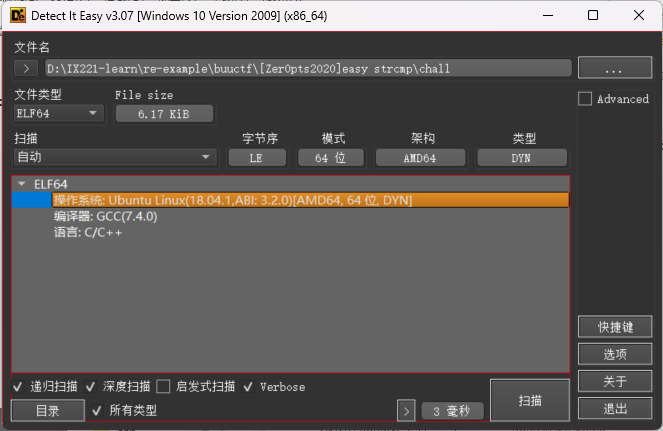

拖出来 查壳

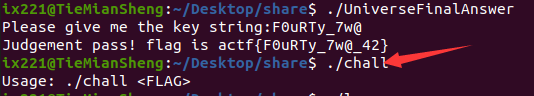

然后运行一下

回显看不懂

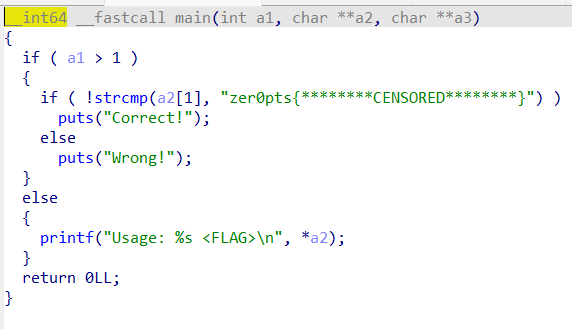

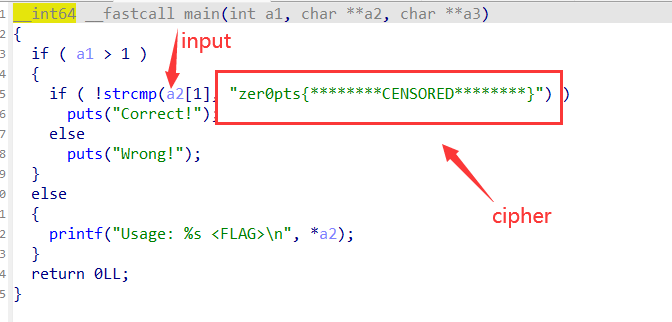

拖入ida64分析

奇怪了 啥也没调用

怎么整 不慌 随便翻翻看看

翻一下左面函数栏

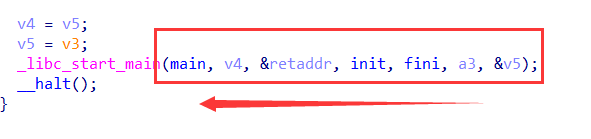

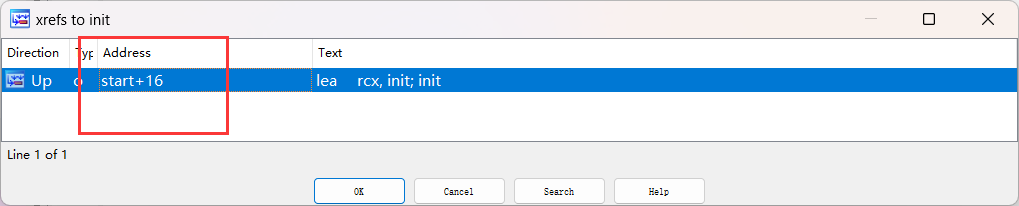

其实没有这么麻烦 了解函数调用的约定就能知道

为什么先调用init了 –由右向左传入

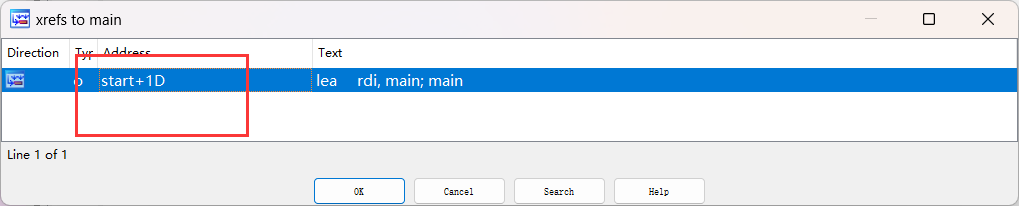

发现先调用的init函数

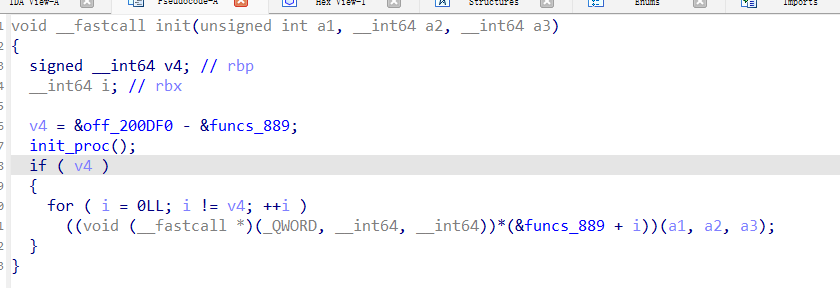

跟进去看看

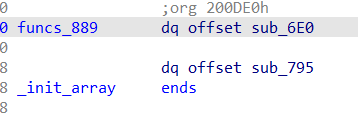

这几个函数都看看 然后跟如889 发现了两个call

都看一下 发现795有用

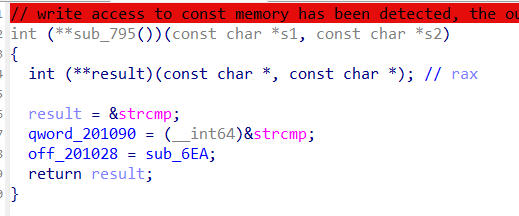

跟如795

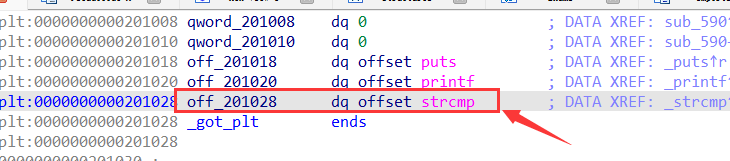

然后看到这个是 strcmp call

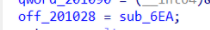

这样就知道了 strcmp调用了6EA这个函数

那这个就是关键call了

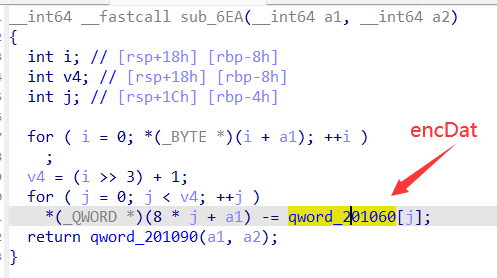

跟入6EA

然后 应该就了解怎么回事了吧

贴exp

1 | import binascii |

flag{l3ts_m4k3_4_DETOUR_t0d4y}

提交一下 过辣

总结

这道题挺难的 我学到了很多东西

哈哈哈 记录一下

然后 就没然后了

哥们去准备期末考试了

好烦 晚上就要考 还有3个小时

好的 本题结束 感谢观看

Orz

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 摘星阁!