reverse-buuctf刷题记录1

[FlareOn4]IgniteMe

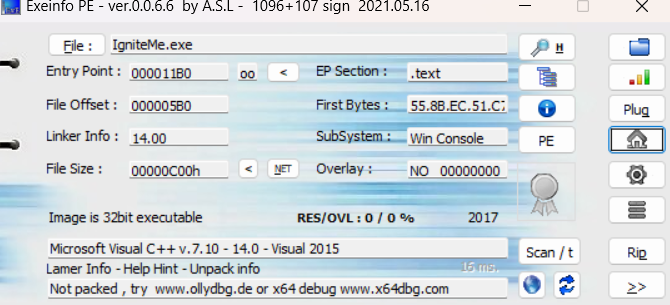

查壳

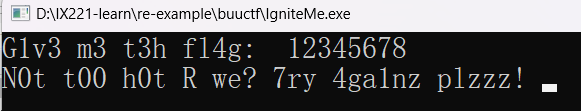

拖入ollydbg运行一下程序 顺便看字符串

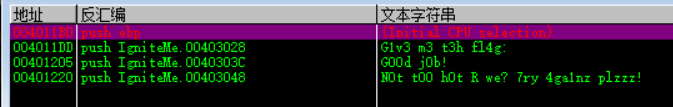

没啥特别的 拖入ida分析

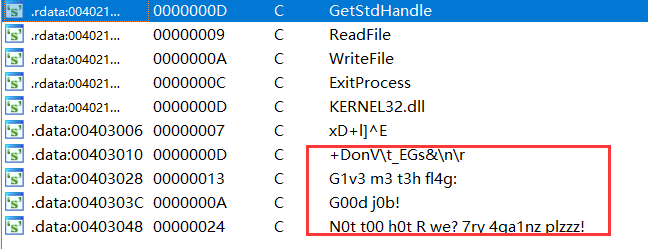

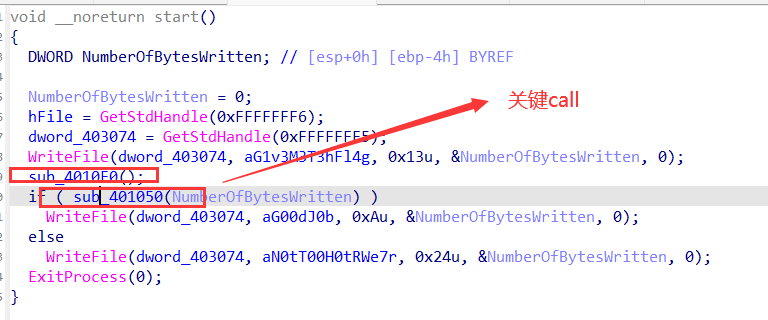

看字符串 跟踪主函数

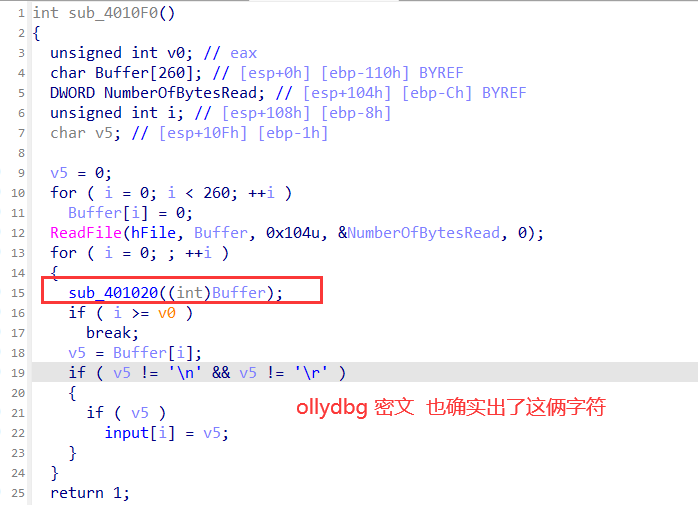

跟入4010F0 - 去除\n \r这俩字符

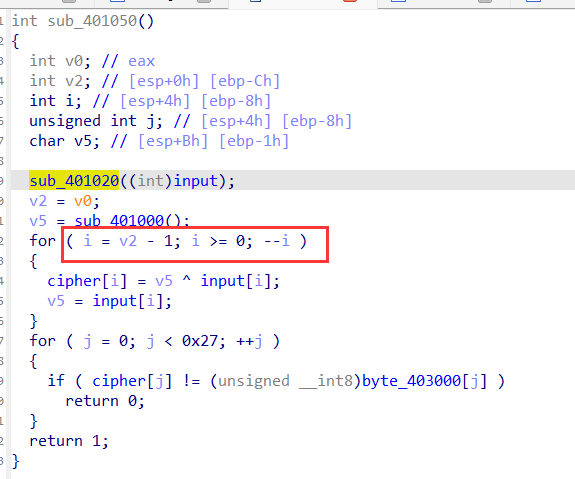

跟入401050

这个里面就是密文倒过来 ^ v5

然后v5不知道值 跟入401000

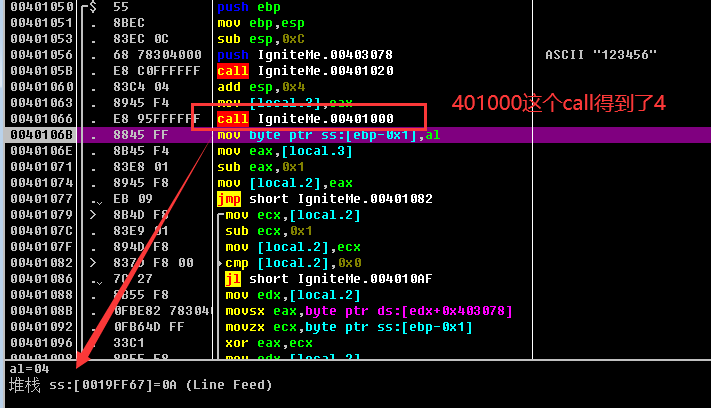

看不懂 我去动调了一下 得到v5 = 4

动调的话 找到401000这个call运行就知道啦

贴exp

1 | encData = [0x0D, 0x26, 0x49, 0x45, 0x2A, 0x17, 0x78, 0x44, 0x2B, 0x6C, 0x5D, 0x5E, 0x45, 0x12, 0x2F, 0x17, 0x2B, 0x44, |

flag{R_y0u_H0t_3n0ugH_t0_1gn1t3@flare-on.com}

提交 过辣

好的 本题结束 Orz

[GWCTF 2019]xxor

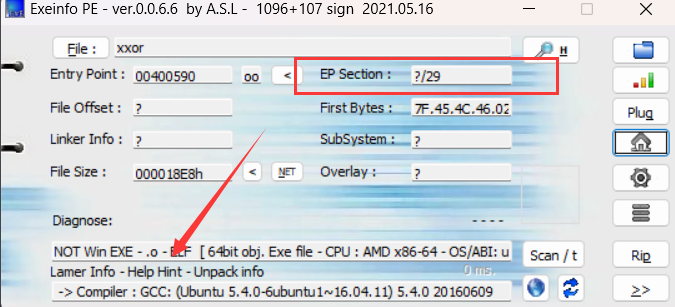

查壳

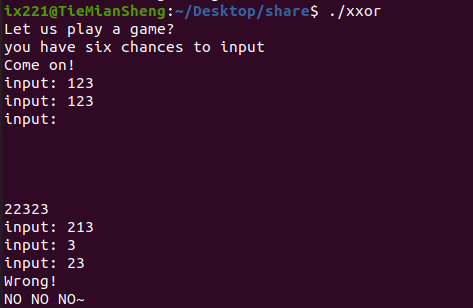

运行一下 并没有什么有用的东西

拖入ida64分析

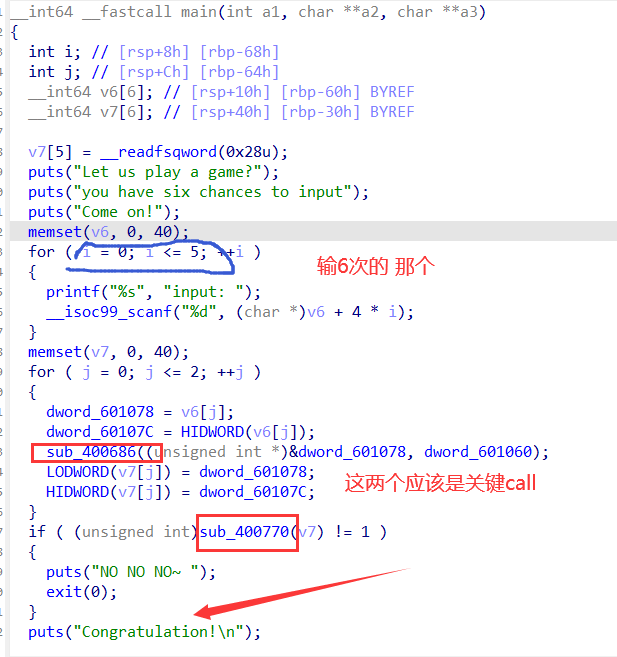

跟入主函数

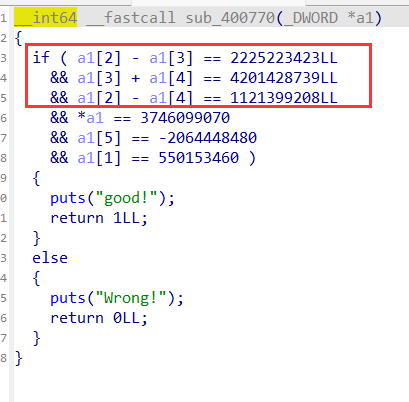

跟踪400770

发现是个方程 用z3库解出所有值

1 | from z3 import * |

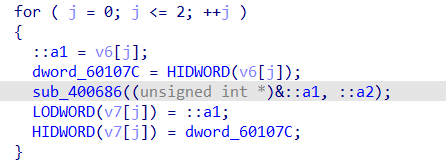

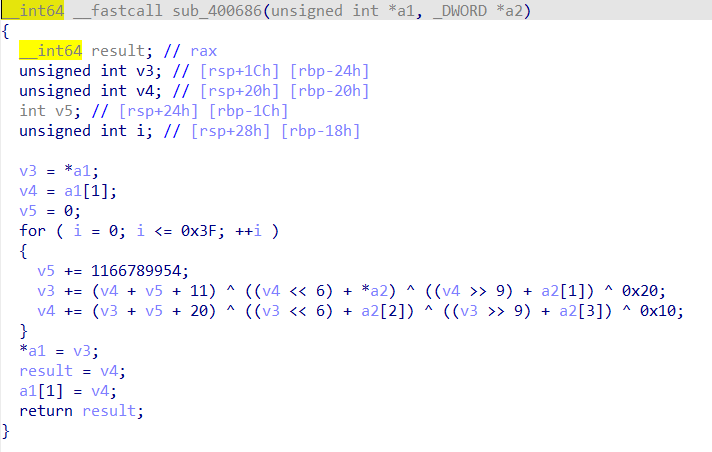

回去看下另一个call

逻辑也不难 逆回去就好了

贴exp

1 |

|

flag{re_is_great!}

提交 过辣

好的 本题结束

Orz

总结

第一个不难

学到了动静结合

做题的时候遇见看不懂的可以动调一下

也许就明了 了 哈哈

第二道也不难(笔者用了挺长时间, 还是太菜Orz)

然后 就没然后了 笔者累了 嘿嘿

好的 本期结束 感谢观看

Orz Orz

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 摘星阁!