reverse练习-手托带混淆的upx壳

xiongtong-情景再现

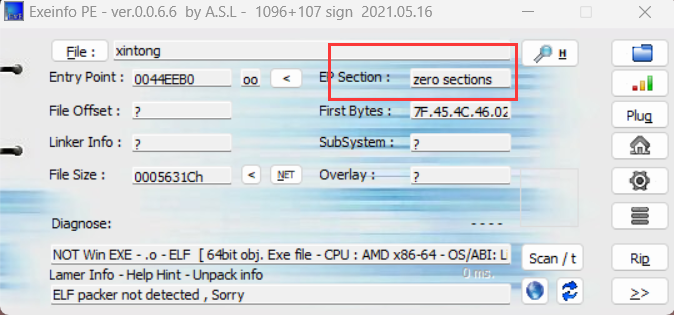

首先查壳 发现 没见过的东西(我没见过)

elf文件我了解的不多 (我是个菜鸡)

大概是种混淆类的吧

正常程序

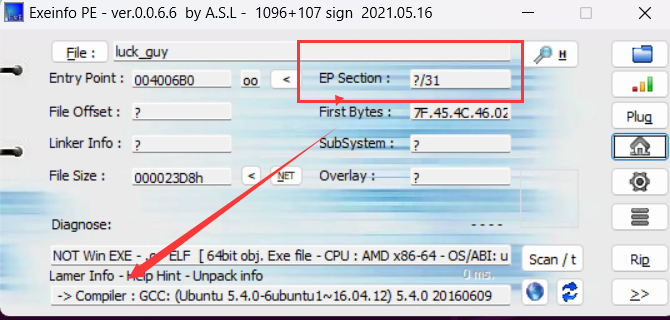

加壳的程序

所以 可以发现没查出来壳 但实际是有壳的

继续看下文也会发现 其实加了混淆

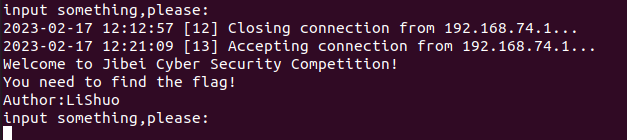

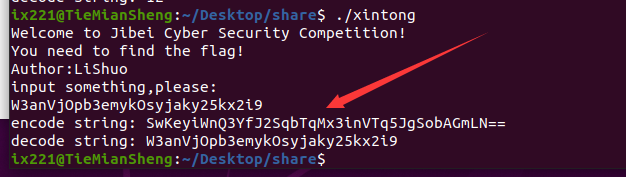

先运行文件看是个什么程序

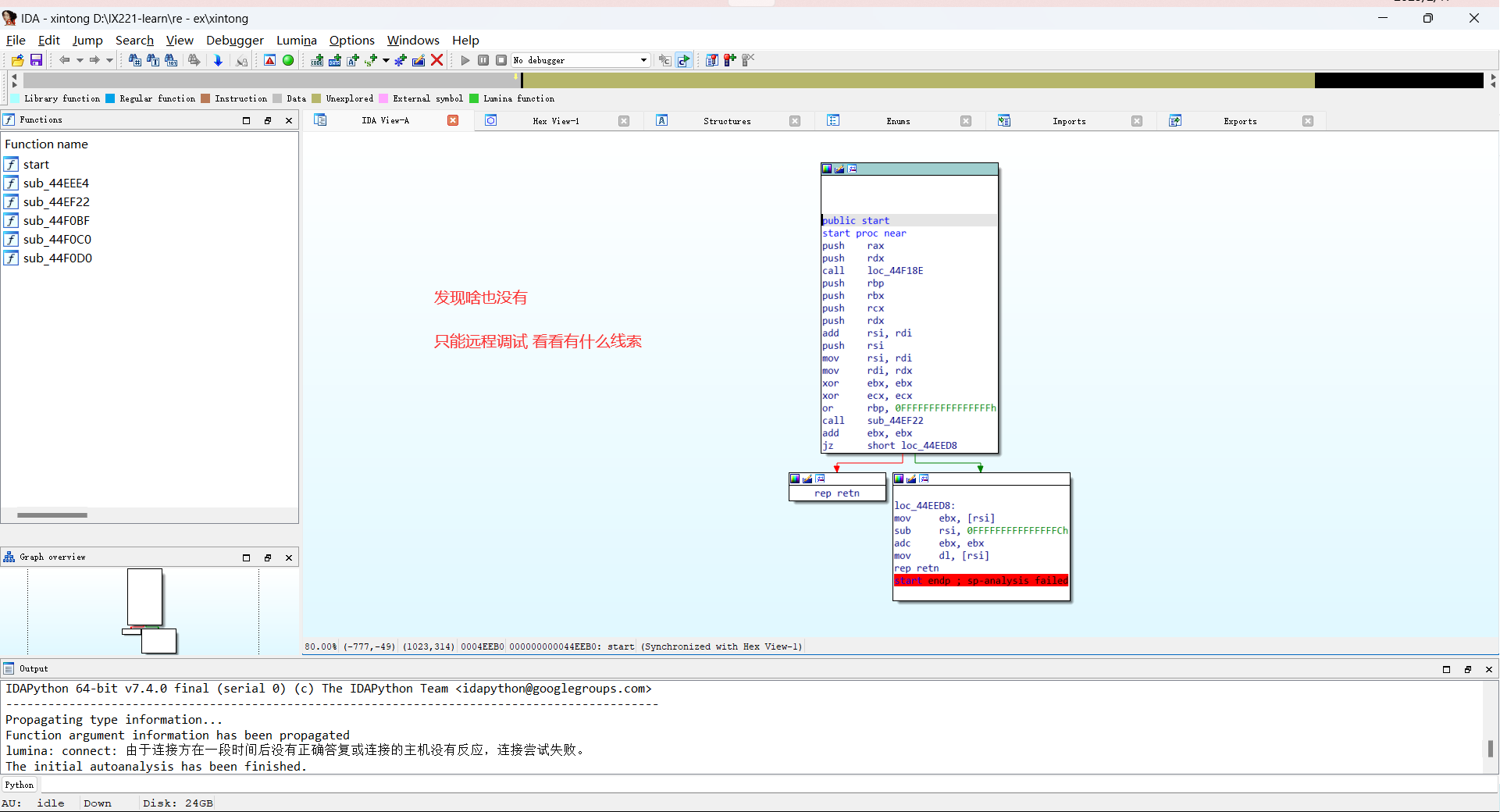

用ida64打开进行分析

然后决定使用远程调试

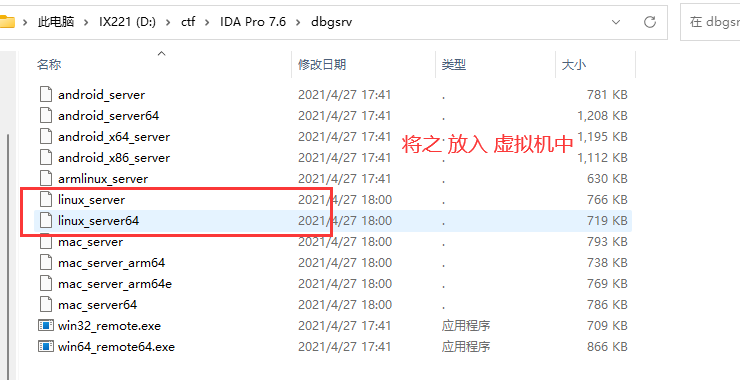

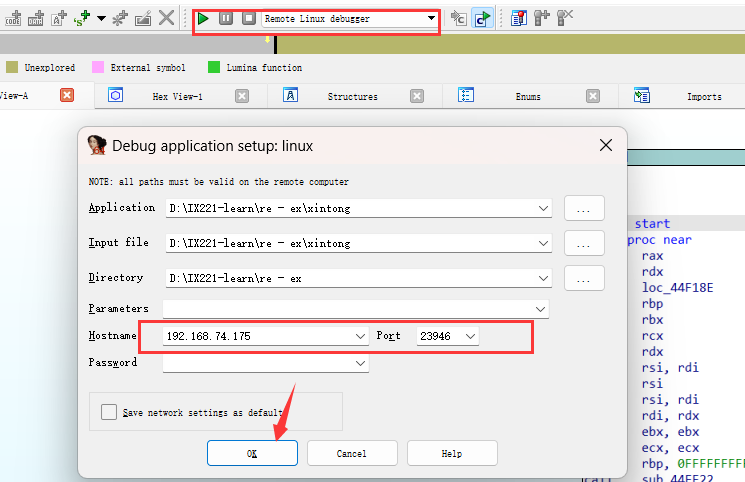

小谈一下如何远程调试

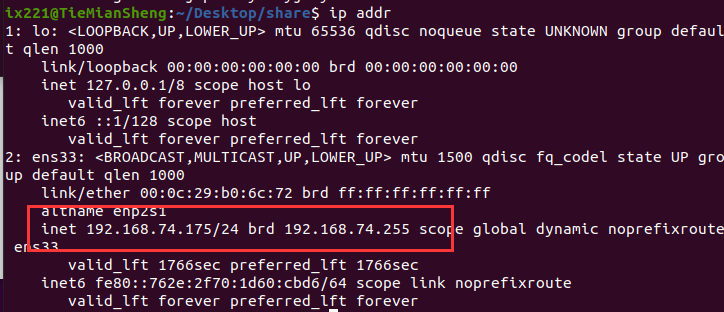

然后找到虚拟机的ip 指令ip addr (不行的话也可以ifconfig -a)

然后这样 很简单的

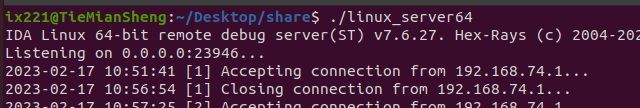

运行起来就是这种状况

好的 回归正题

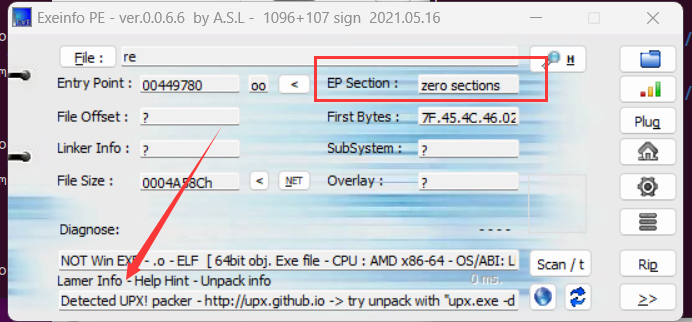

做题就是猜 感觉应该是种压缩壳

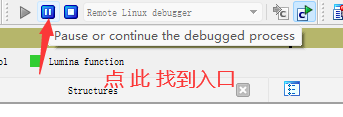

《入口》在这 然后开始手动脱壳

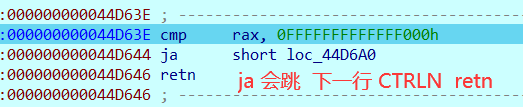

大概就是一顿F8, 遇见回调 就CTRL N 跳到下一行指令处

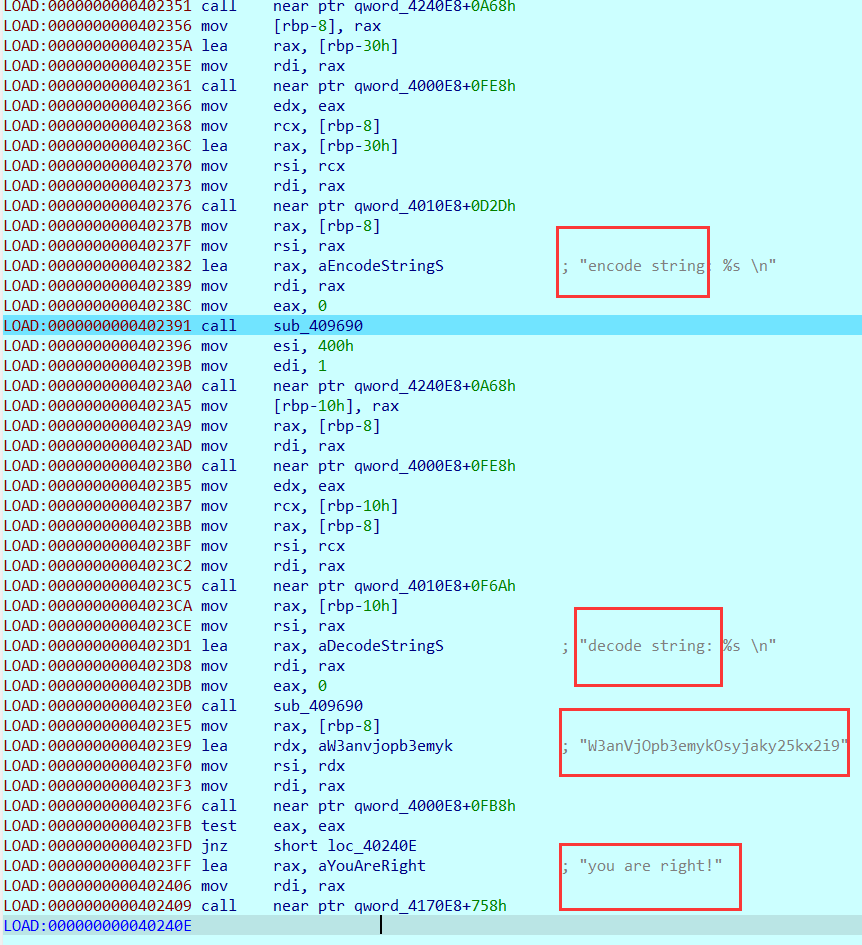

看到这几个字符串 好熟悉 对 就是i程序运行所看见的东西

主函数找到辣

然后推测 那个字符串就是密文

一直走到这 就会找到 真正的程序入口

运行 试一试

发现确实有切入点 跟踪密文字符串(双击跟踪)

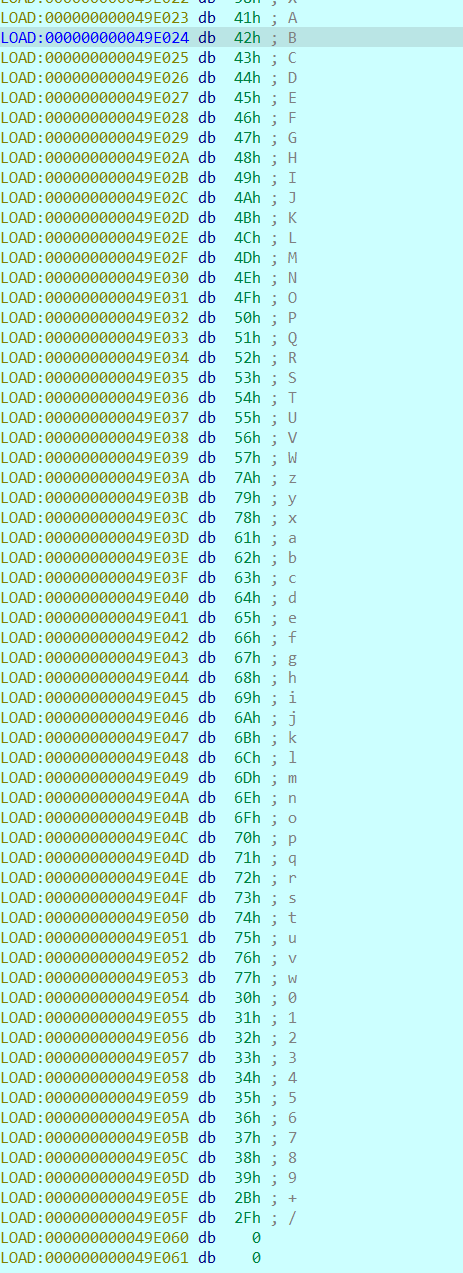

发现找到了base表 并且是base64

那么接下来 就简单了

(如何提取? 我做的时候是用sublime弄得 很快)

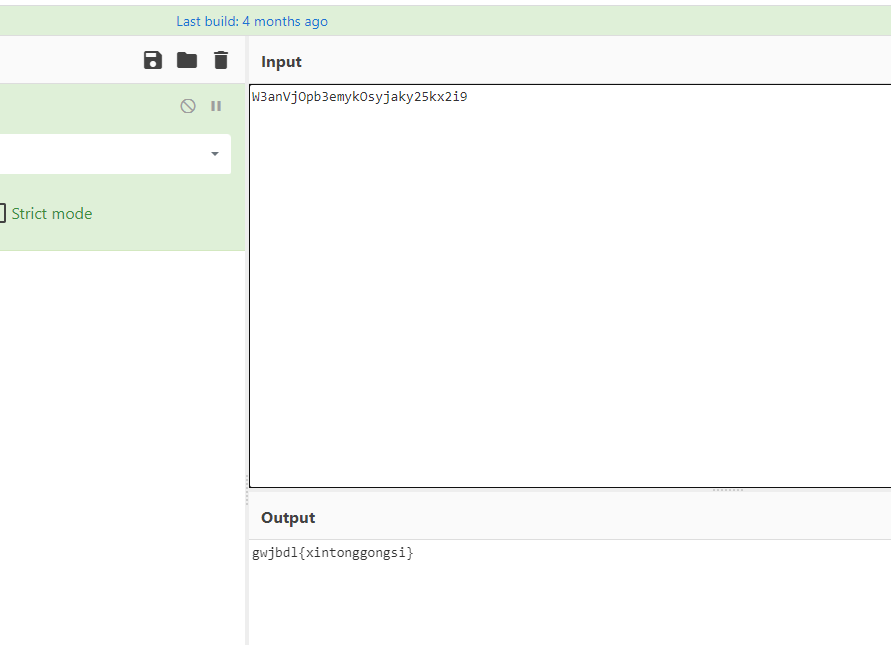

欧克 本题完成

flag gwjbdl{xintonggongsi}

总结

这道题其实不难 (对我这种菜鸡来说还是挺难的)

就是看如何找到程序的主函数

然后 关键是看灵活性 做题思维要活跃嘛

最后 题目挺有意思 挺好玩的 哈哈哈

好的 本题结束 感谢观看

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 摘星阁!